AceCryptor est un logiciel de chiffrement, malveillant, disponible sur demande et payant à l’usage. Celui-ci obscurcit d’autres logiciels malveillants pour limiter leur détection. ESET Research a enregistré une augmentation spectaculaire des attaques AceCryptoror, leurs détections ayant triplé entre le premier et le second semestre 2023. De plus, au cours des derniers mois, ESET a enregistré un changement significatif de l’usage d’AceCryptor, celui-ci est maintenant associé à Rescoms (ou Remcos).

AceCryptor a été utilisé pour cibler plusieurs pays européen

Rescoms est un outil d’accès à distance (RAT) populaire chez les cybercriminels. Sur la base du comportement des logiciels malveillants déployés, les chercheurs d’ESET supposent que l’objectif de ces campagnes est d’obtenir des informations d’identification de messagerie et de navigateur, l’objectif final étant de mener des attaques contre les entreprises ciblées.

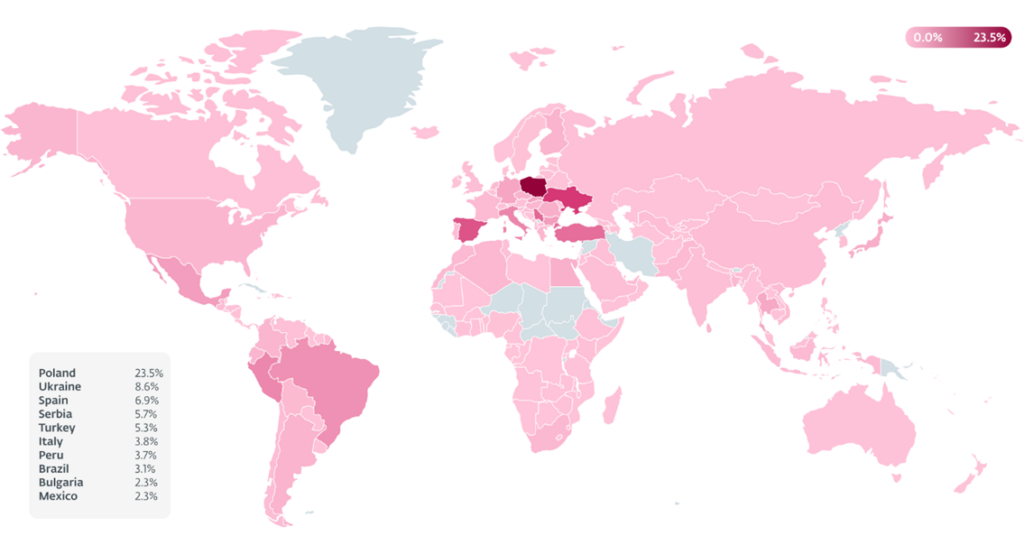

La grande majorité des échantillons RAT Rescoms obscurcit par AceKror ont été utilisés comme vecteur de compromission initial dans de multiples campagnes de spam ciblant des pays européens, notamment l’Europe centrale (Pologne, Slovaquie), les Balkans (Bulgarie, Serbie) et l’Espagne.

« Dans ces campagnes, AceCryptor a été utilisé pour cibler plusieurs pays européens et pour extraire des informations ou obtenir un accès initial à plusieurs entreprises. Les logiciels malveillants utilisés pour ces attaques ont été distribués dans des spams, qui étaient dans certains cas très convaincants ; parfois, le spam était même envoyé à partir de comptes de messagerie légitimes, mais compromis », explique Jakub Kaloč, chercheur chez ESET, qui a découvert la dernière campagne AceCryptor avec Rescoms. « Étant donné que l’ouverture des pièces jointes de ces e-mails peut avoir de graves conséquences pour vous ou votre entreprise, nous vous conseillons d’être conscient de ce que vous ouvrez et d’utiliser un logiciel de sécurité fiable capable de détecter ce logiciel malveillant », ajoute-t-il.

Au cours du premier semestre 2023, les pays les plus touchés par les logiciels malveillants AceCryptor étaient le Pérou, le Mexique, l’Egypte et la Türkiye. Le Pérou, avec 4 700, enregistrant le plus grand nombre d’attaques. Les campagnes de spam de Rescoms ont considérablement modifié ces statistiques au cours du second semestre de l’année. Les logiciels malveillants obscurcis avec AceKror ont touché principalement les pays européens.

Des offres B2B pour les entreprises victimes

Les échantillons AceCryptor que nous avons observés au cours du second semestre 2023 contenaient souvent deux familles de logiciels malveillants comme charge utile : Rescoms et SmokeLoader. Un pic dans les statistiques a été causé par SmokeLoader en Ukraine et d’autre part, en Pologne, en Slovaquie, en Bulgarie et en Serbie, on note une augmentation d’activité causée par AceCryptor et Rescoms comme charge utile finale.

Toutes les campagnes de spam ciblant les entreprises en Pologne comportaient des e-mails avec des objets très similaires. Elles concernaient des offres B2B pour les entreprises victimes. Pour avoir l’air aussi crédible que possible, les attaquants ont effectué des recherches et ont utilisé des noms d’entreprises polonaises existantes et même des noms d’employés/propriétaires existants, et des coordonnées réelles en signature de ces e-mails.

Cela a été fait pour que dans le cas où une victime rechercherait le nom de l’expéditeur sur Google, la recherche aussi véridique que possible, amènerait la victime à ouvrir la pièce jointe malveillante.

A ce stade, il n’est pas possible de déterminer si les informations d’identification ont été collectées pour le groupe qui a mené ces attaques. Ni si les informations volées furent ensuite vendues à d’autres acteurs de la menace. Toutefois, il est certain qu’une compromission réussie ouvre la possibilité d’autres attaques, en particulier à des attaques de ransomware.

Parallèlement aux campagnes en Pologne, la télémétrie ESET a également enregistré des campagnes en Slovaquie, en Bulgarie et en Serbie. La seule différence significative est la langue utilisée pour correspondre à celle du pays visé. Outre les campagnes mentionnées précédemment, l’Espagne a également connu une recrudescence des spams avec Rescoms comme charge utile finale.